coremail 系统 漏洞,敏感信息泄露风险及应对措施

时间:2024-11-11 来源:网络 人气:

Coremail系统漏洞解析:敏感信息泄露风险及应对措施

随着信息技术的飞速发展,电子邮件系统已成为企业和个人日常沟通的重要工具。Coremail作为国内广泛使用的电子邮件解决方案,拥有超过10亿终端用户。然而,近期Coremail系统被发现存在敏感文件泄露漏洞,本文将对这一漏洞进行详细解析,并提出相应的应对措施。

一、Coremail系统漏洞概述

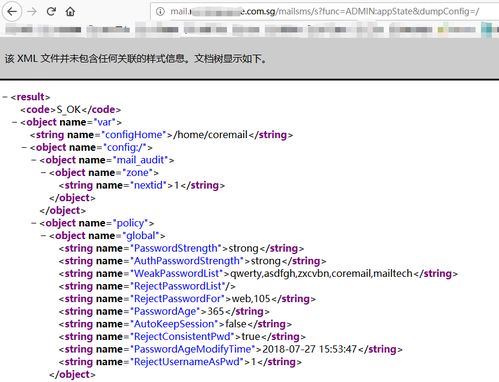

Coremail系统漏洞(CNVD-2019-16798)于2019年被发现,该漏洞存在于Coremail邮件系统的mailsms模块中。由于参数大小写敏感存在缺陷,攻击者可以通过构造特定的URL地址,获取服务器的系统配置文件,包括数据库连接参数等敏感信息。

二、漏洞影响及危害

Coremail系统漏洞可能导致以下危害:

敏感信息泄露:攻击者可获取数据库连接参数、用户密码等敏感信息,进而对系统进行进一步攻击。

系统被篡改:攻击者可利用泄露的敏感信息,对系统进行篡改,影响企业或个人正常使用。

业务中断:攻击者可利用漏洞,导致邮件系统无法正常运行,影响企业或个人业务。

三、漏洞检测与修复

为了帮助用户及时发现并修复Coremail系统漏洞,以下提供两种方法:

1. 使用批量检测脚本

针对Coremail系统漏洞,开源社区已推出基于Python的批量检测脚本。该脚本能够自动检测目标邮件服务器是否存在漏洞,并输出详细检测结果。用户可从以下项目地址获取脚本:https://gitcode.com/Resource-Bundle-Collection/56e5e

2. 及时更新Coremail系统

Coremail官方已针对该漏洞发布安全更新补丁,用户应及时更新系统,修复漏洞。具体更新方法可参考Coremail官方发布的公告。

四、预防措施

为了降低Coremail系统漏洞带来的风险,以下提供一些预防措施:

加强系统安全配置:合理配置Web服务端口,限制访问权限,降低攻击风险。

定期检查系统日志:关注系统日志,及时发现异常行为,防范潜在攻击。

加强员工安全意识:提高员工网络安全意识,避免因操作失误导致漏洞被利用。

关注官方安全公告:及时关注Coremail官方发布的安全公告,了解最新漏洞信息。

Coremail系统漏洞的发现,再次提醒我们网络安全的重要性。企业和个人应加强网络安全意识,及时修复系统漏洞,防范潜在风险。同时,关注官方安全公告,了解最新漏洞信息,共同维护网络安全环境。

相关推荐

教程资讯

教程资讯排行