apt系统,什么是APT系统?

时间:2024-11-15 来源:网络 人气:

什么是APT系统?

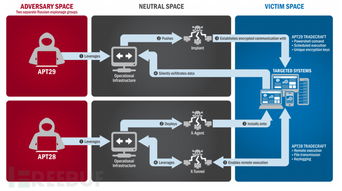

APT(Advanced Persistent Threat,高级持续性威胁)系统,是一种针对特定目标进行长期、隐蔽的网络攻击手段。APT攻击通常由专业的黑客团队发起,他们利用高级的攻击技术和手段,对目标进行深入渗透,长期潜伏在目标网络中,窃取敏感信息或进行其他恶意活动。

APT系统的特点

APT系统具有以下特点:

针对性:APT攻击通常针对特定组织或个人,攻击者会深入研究目标的信息,制定针对性的攻击策略。

隐蔽性:APT攻击者会尽量隐藏自己的踪迹,避免被目标发现。

持续性:APT攻击者会长期潜伏在目标网络中,不断收集信息,进行攻击。

复杂性:APT攻击通常涉及多个攻击阶段,包括信息收集、渗透、控制、数据窃取等。

高级技术:APT攻击者会使用高级的攻击技术,如零日漏洞、社会工程学、恶意软件等。

APT系统的攻击流程

APT攻击的流程通常包括以下几个阶段:

侦察阶段:攻击者通过各种手段收集目标信息,了解目标的安全状况。

渗透阶段:攻击者利用收集到的信息,通过漏洞、钓鱼邮件等手段入侵目标网络。

控制阶段:攻击者获取目标系统的控制权,建立持久化连接,以便长期潜伏。

数据窃取阶段:攻击者窃取目标网络中的敏感信息,如用户数据、商业机密等。

清理痕迹阶段:攻击者在完成攻击任务后,清理自己的痕迹,避免被目标发现。

APT系统的防御策略

加强安全意识:提高员工的安全意识,避免钓鱼邮件等攻击手段。

定期更新系统:及时更新操作系统和应用程序,修补已知漏洞。

使用防火墙和入侵检测系统:部署防火墙和入侵检测系统,监控网络流量,及时发现异常。

数据加密:对敏感数据进行加密,防止数据泄露。

安全审计:定期进行安全审计,发现潜在的安全风险。

使用APT检测工具:部署专业的APT检测工具,实时监控网络,发现APT攻击。

APT系统的检测与响应

APT攻击的检测与响应主要包括以下步骤:

事件收集:收集网络流量、系统日志、安全设备日志等数据。

数据分析:对收集到的数据进行分析,识别异常行为。

威胁情报:利用威胁情报,了解最新的APT攻击趋势。

响应措施:根据分析结果,采取相应的响应措施,如隔离受感染系统、清除恶意软件等。

调查分析:对攻击事件进行深入调查,分析攻击原因和影响。

改进措施:根据调查结果,改进安全策略和防护措施。

APT系统是一种高级、隐蔽的网络攻击手段,对企业和个人都构成了严重威胁。了解APT系统的特点、攻击流程和防御策略,有助于我们更好地应对APT攻击。同时,加强安全意识、定期更新系统、使用安全设备和工具,是防御APT攻击的重要手段。

相关推荐

教程资讯

教程资讯排行